Современные системы блокировки могут выявлять трафик VPN и блокировать его на уровне протокола. Чтобы обойти подобные ограничения, можно поместить трафик VPN внутрь туннеля SSH. Сетевой протокол прикладного уровня SSH повсеместно используется для удаленного управления серверами в Интернет и поэтому, в основном, не блокируется межсетевыми экранами. Для настройки будем использовать бесплатные приложения PuTTY и OpenVPN.

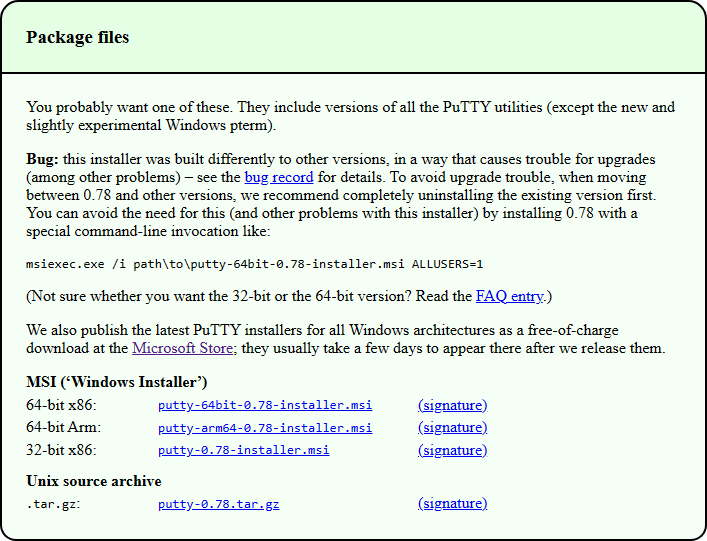

Скачайте и установите бесплатное приложение PuTTY с официального сайта: https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html.

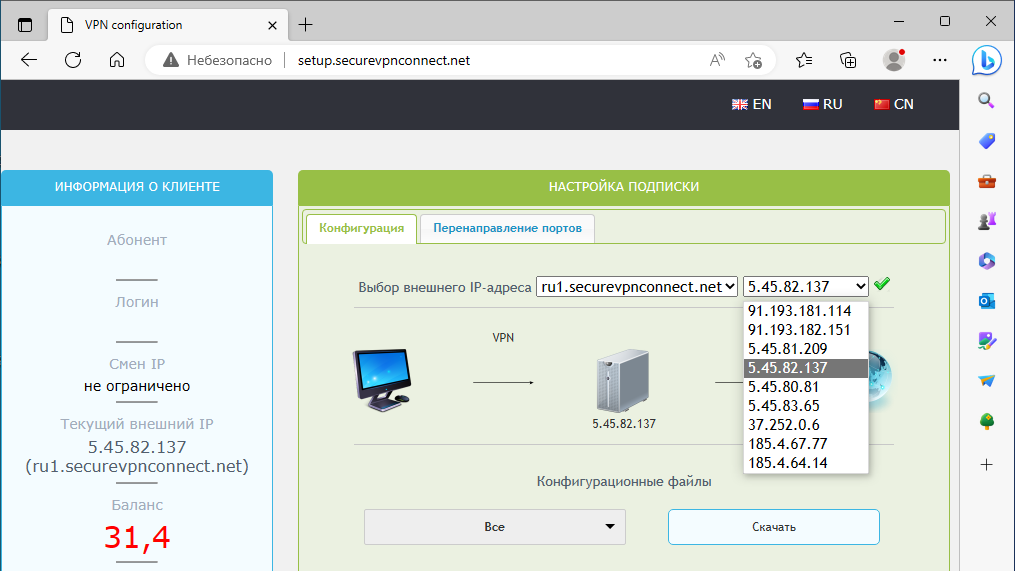

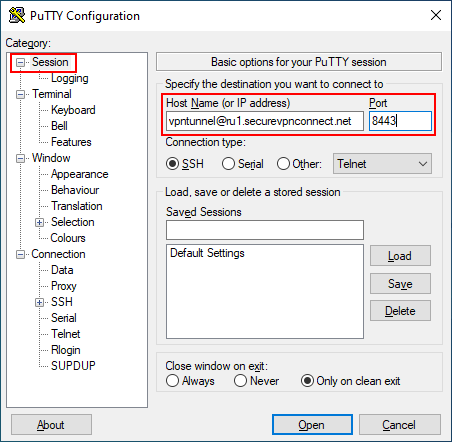

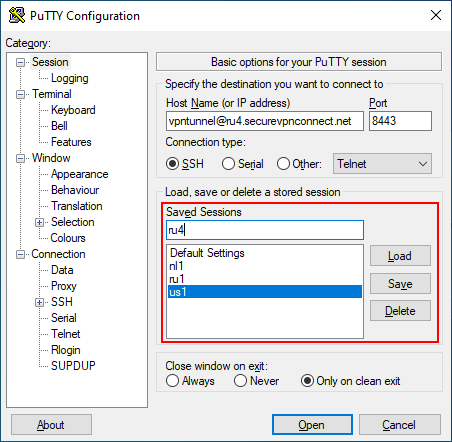

Для настройки туннеля SSH запустите PuTTY, и в разделе Session укажите адрес сервера VPN (здесь список) и порт - 8443. Перед адресом сервера нужно указать имя пользователя - vpntunnel. Например, адрес хоста для подключения будет иметь вид [email protected].

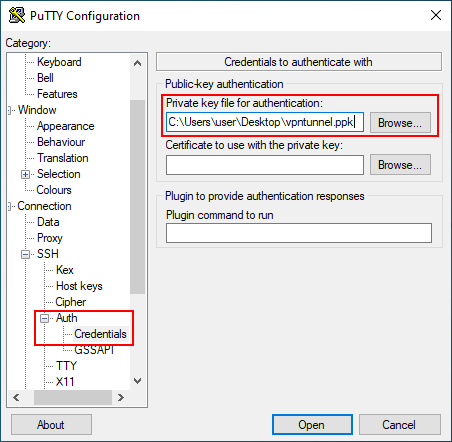

Скачайте приватный ключ и укажите его в поле Private key file for authentication в разделе Connection -> SSH -> Auth -> Credentials.

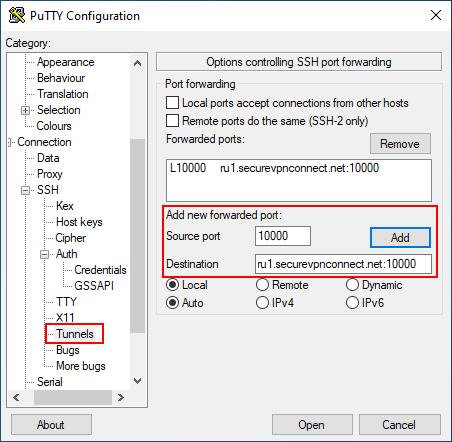

В разделе Tunnels настройте перенаправление портов: Source port - 10000, Destination - <адрес сервера>:10000. После нажмите кнопку Add.

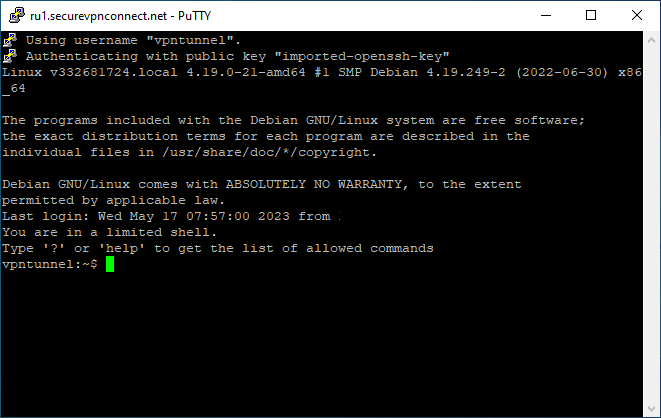

После нажатия кнопки Open будет установлено соединение и откроется окно териминала - можете свернуть его на панель задач.

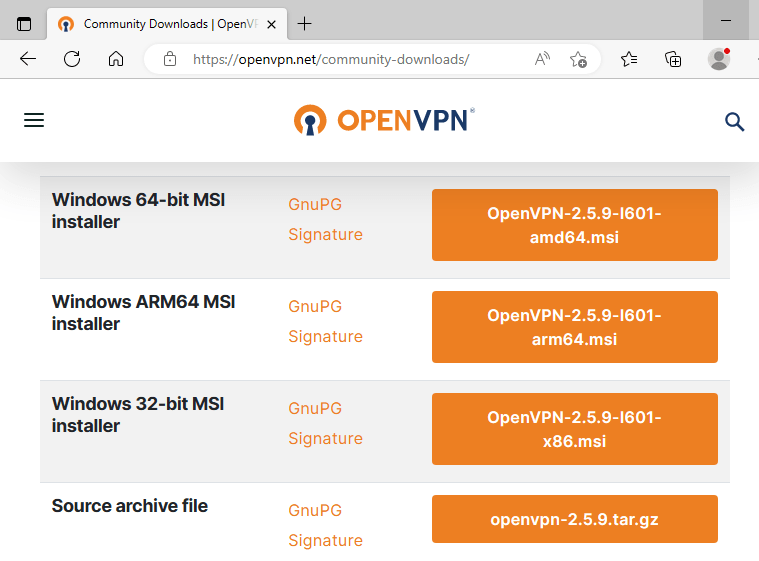

Скачайте и установите клиент OpenVPN с официального сайта https://openvpn.net/community-downloads/. Обратите внимание, что версии клиента 2.6 и новее временно не поддерживаются сервисом SecureVPN. В процессе установки используйте стандартные настройки.

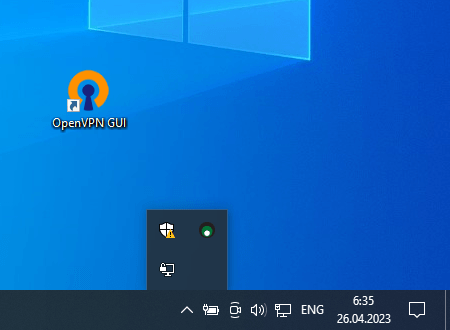

После установки на рабочем столе отобразится иконка OpenVPN GUI - дважды кликните по ней, иконка приложения отобразится в системном трее.

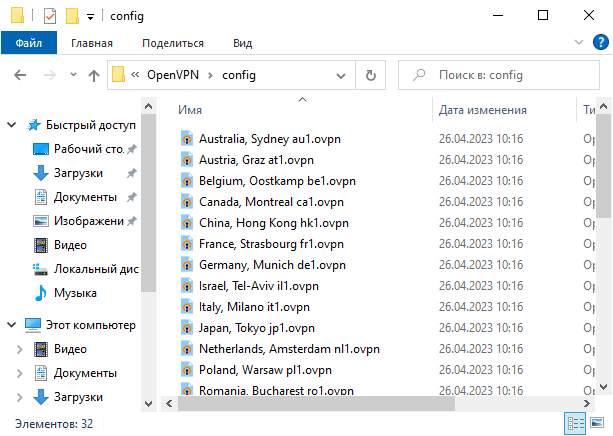

В личном кабинете скачайте архив с конфигурационными файлами OpenVPN (архив также был направлен на ваш email после заказа подписки). Распакуйте содержащиеся в архиве файлы с расширением .ovpn в папку C:\Пользователи\имя вашего профиля\OpenVPN\config. Вы также можете импортировать файлы конфигурации, кликнув на иконке OpenVPN в системном трее, и выбрав пункт меню Импорт -> Импорт файла конфигурации...

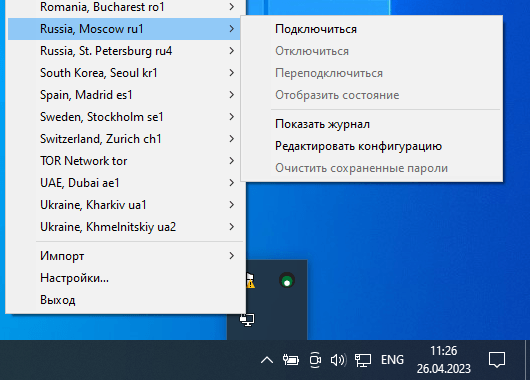

Далее нужно изменить конфигурационные файлы, чтобы клиент OpenVPN отправлял трафик в туннель SSH. Для этого в меню выберите сервер, адрес которого вы указали в PuTTY, и далее во вкладке кликните Редактировать конфигурацию.

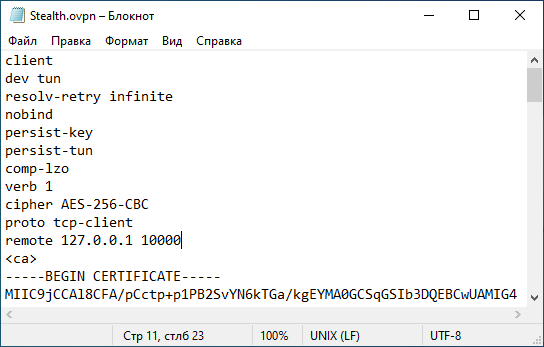

Откроется окно текстового редактора с содержимым конфигурационного файла OpenVPN. Измените его до строчки -----BEGIN CERTIFICATE----- так, как это показано на картинке ниже. Важно, чтобы в строке remote был указан адрес 127.0.0.1 и порт 10000.

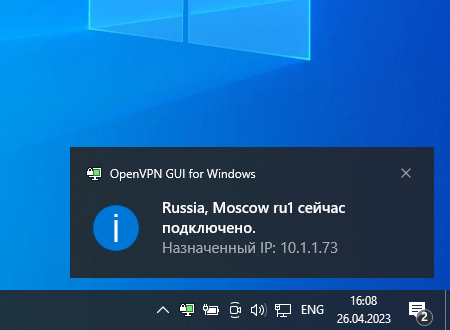

Для подключения выберите в меню OpenVPN сервер для которого вы настроили соединение, и нажмите Подключиться. В случае успешного соединения иконка OpenVPN будет светиться зеленым цветом.

Чтобы не выполнять заново настройку туннеля при каждом запуске PuTTY, после заполнения всех параметров соединения сохраните сессию в разделе Session. Для этого укажите имя сессии и нажмите Save. Вы можете создать сессии в PuTTY для каждого из серверов VPN, а в OpenVPN достаточно использовать только один конфигурационный файл как показано выше.

Во время активного VPN-соединения можно сменить выходной IP-адрес - зайдите на сайт setup.securevpnconnect.net и выберите нужный в выпадающем меню, далее нажмите на зеленую галочку.